Mittlerweile dürfte in den meisten Haushalten mit Internet ein Router stehen. Dieser kleine Kasten der dafür sorgt, dass man, ohne sich am Rechner noch extra einwählen zu müssen, sofort ins Internet kommt – vorzugsweise per WLAN. Auch dürften die meisten ein Modell daheim haben, das ihr Provider beim Abschluss des Vertrages mitgeliefert hat. Man kann sich aber auch (bei den meisten DSL-Anschlüssen) ein beliebiges anderes Gerät kaufen und dieses stattdessen am eigenen Anschluss nutzen. Ein Umstand der, so selbstverständlich er heute erscheint, noch gar nicht lange die Regel darstellt. Es ist noch nicht einmal 10 Jahre her, dass in den Allgemeinen Geschäftsbedingungen eines DSL-Vertrages der Telekom das Betreiben eines Routers ausgeschlossen wurde.

Heute allerdings stellt der Router den zentralen Knotenpunkt für die Verbindung vom Heimnetz zum Internet dar. Er vermittelt nicht nur die Anfragen des oder der Rechner zum Internet, sondern bildet auch eine Sperre zwischen Heimrechner und Internet oder dient im Gegensatz als Brücke um Anfragen kontrolliert einlaufen zu lassen. Telefone können angeschlossen werden, genauso wie Festplatten, Drucker oder Netzwerktechnik um das Heimnetz zu erweitern. Alles Geräte und Funktionen, die oft sensible Bereiche des eigenen Lebens betreffen. Gespeicherte Listen über geführte Telefonate offenbaren das soziale Umfeld, Festplatten bergen die privatesten Dateien und der angeschlossene Rechner ist oft das zentrale Kommunikations- und Informationsmittel für viele Menschen.

Da erscheint es nur zu verständlich, dass man selber Herr über den Router sein sollte, der in den eigenen vier Wänden steht. Doch ist es nicht ganz so einfach:

- Erstens ist es für viele nicht ganz trivial so ein Gerät einzurichten. Nicht so technikaffine Menschen dürften von der Oberfläche zur Einrichtung eines Routers regelmäßig überfordert sein. Etwas dass man auch oft genug schlecht designten Geräten zuschreiben kann.

- Zweitens dürfte vielen auch gar nicht bewusst sein, welch wichtige Stelle der Router im eigenen Heim einnimmt und wie viele Dinge, die die eigene Privatsphäre betreffen, mit ihm in Verbindung stehen können.

- Drittens gibt es vermehrt Bestrebungen der Internetanbieter durchzusetzen, dass man nur noch den mitgelieferten Router am eigenen Anschluss nutzen darf und dieser dann auch nur noch sehr eingeschränkt oder gar nicht selbst konfiguriert werden kann.

Vielen mag es also recht sein, wenn die Geräte vorkonfiguriert und so simpel wie irgend möglich zu handhaben sind. Und da ein Großteil die Funktionsvielfalt eines Routers nur sehr eingeschränkt nutzt, wäre die Aufgabe der Hoheit über das Gerät, sofern die grundlegenden Dinge einfach funktionieren, für den Durchschnittsnutzer vielleicht eher positiv als negativ behaftet.

Für den Internetanbieter hat die vorgeschriebene Nutzung des mitgelieferten Gerätes gleich mehrere Vorteile. Bei technischen Störungen kann man z.B. das eigene Personal günstiger schulen, wenn nur ein einziges Endgerät als mögliche Fehlerquelle einkalkuliert werden muss. Im besten Falle ist das Gerät vielleicht sogar mit Funktionen ausgestattet, die eine Störungskontrolle grundsätzlich vereinfacht. Auch die dadurch mögliche feste Integration von Kunden-Logins für die Einwahl ins Internet, der Internettelefonie und etwaiger Accounts für mitgekaufte Mediendienste, vermindert die Anzahl möglicher Fehlerquellen und damit den Aufwand für den Kundensupport.

Doch die Möglichkeiten durch den Zugriff auf den Heimrouter seiner Kunden gehen für die Anbieter noch wesentlich weiter. In Frankreich hat ein großer Internetprovider Anfang 2013 durch ein Update der Software der Kundenrouter einen Werbeblocker installiert und aktiviert. Die Kunden hatten danach ein Gerät für den Internetzugang daheim, das ohne eigenes Zutun und wahrscheinlich auch ohne dass man es auf Anhieb signalisiert bekam, in die Darstellung von Websiten eingriff. Vor dem Hintergrund, dass diese Firma seit längerem öffentlich gegen Google Stimmung machte (ein Unternehmen, das sich hauptsächlich durch Werbung im Internet finanziert), eine durchaus fragwürdige Vorgehensweise.

Der direkte Zugriff auf den Kundenrouter lässt aber noch ganz andere Möglichkeiten entstehen. Einige Provider liefern Router aus, die nicht nur von den eigentlichen Anschlussinhabern genutzt werden können, sondern auch z.B. von Mobilfunkkunden des Providers. Dies ist für diesen attraktiv, da die Mobilfunknetze seit Jahren unter dem starken Wachstum ächzen und ein gut ausgebautes Netz aus WLAN-Routern für die Mobilfunkkunden wünschenswert ist und der Anbieter dadurch einen beachtlichen Wettbewerbsvorteil erzielen kann. Ein Anschluss der schon an den Festnetzkunden verkauft ist wird dadurch doppelt genutzt und letztendlich auch bezahlt. Der Stromverbrauch der eingesetzten Geräte entsteht dabei praktischerweise in den Wohnungen der eigenen Kunden.

In Deutschland, wo wegen der zahlreichen kostenpflichtigen Abmahnungen für einfachste Urheberrechts-Lappalien jeder Anschlussinhaber einem ständigen großen finanziellen Risiko ausgesetzt ist, gibt es dahingehend Überlegungen, solche Fallstricke durch eine Trennung des Datenverkehrs für den Festnetzkunden und den außen stehenden Mitbenutzer des Anschlusses zu entschärfen. Fehlerhafte Router-Software tritt allerdings mit regelmäßiger Häufigkeit auf und das Risiko des Missbrauchs der Internetleitung durch einen technischen Fehler liegt dabei dann bei dem Anschlussinhaber.

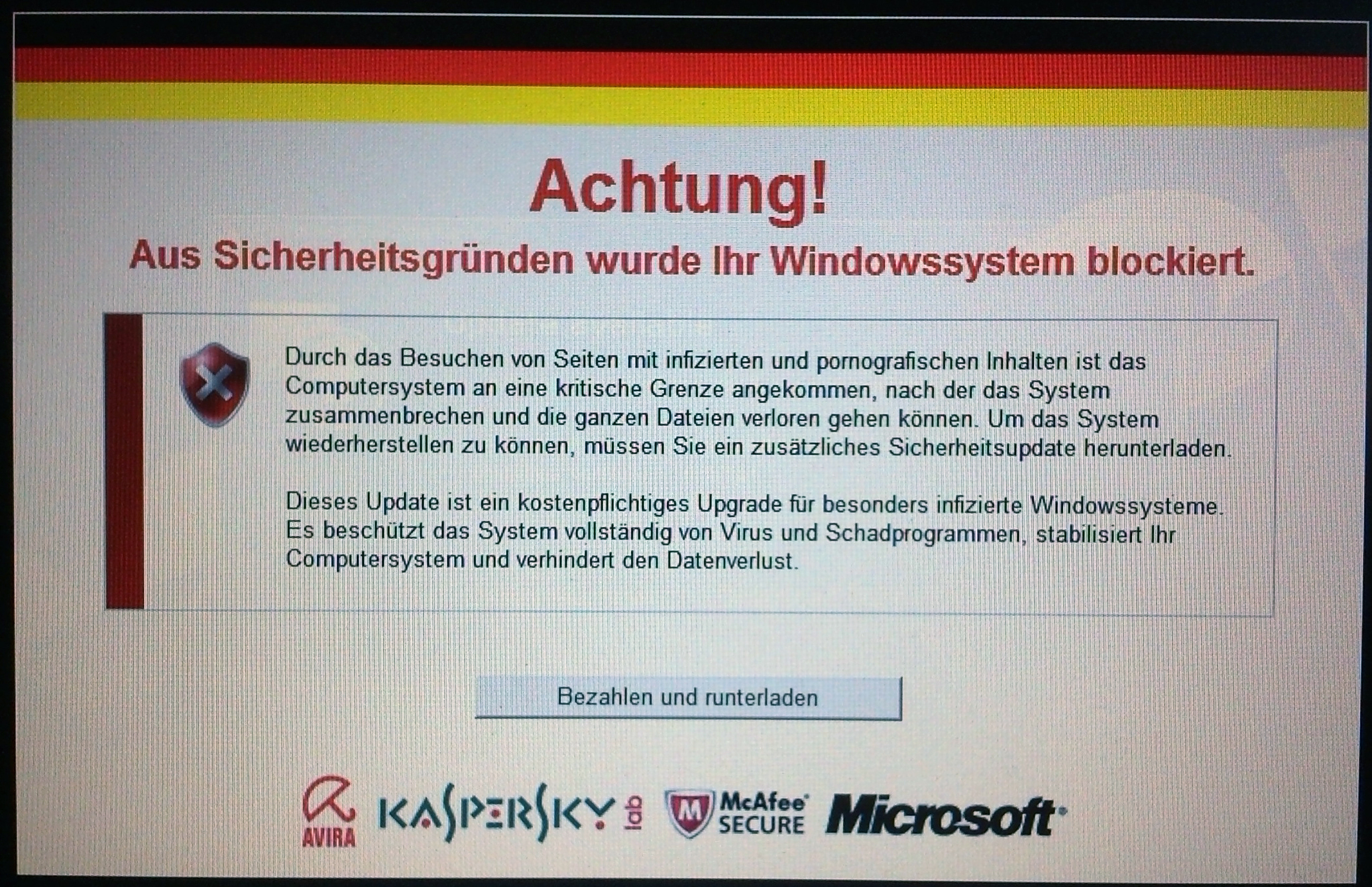

Es sind noch viele weitere Szenarien denkbar, wenn man nicht mehr über den eigenen Router verfügen kann. Vom genaueren Erfassen des Kundenverhaltens für besser platzierte Werbung, über Manipulation von Webseiten bis zur verschwörungstheoretischen Nutzung der Router für staatliche Schnüffelei. Doch auch schon die bisher bekannt gewordenen Einsatzgebiete, in Verbindung mit der sensiblen Stellung des Routers im eigenen Heimnetz, sollten uns bewusst machen, dass hier jede Einschränkung des eigenen Zugriffs kritisch betrachtet werden sollte.